Wenn Ihre Organisation OpenID Connect (OIDC) zur Authentifizierung verwendet, können sich Benutzer über einen OIDC-kompatiblen Single Sign-on (SSO)-Anbieter wie Keycloak, Okta oder andere bei Scalefield anmelden.

Um OIDC-Authentifizierung mit Scalefield zu aktivieren, konfigurieren Sie Ihren OIDC-Anbieter wie folgt. Weitere Einzelheiten zur Umsetzung finden Sie in der Dokumentation Ihres Anbieters.

Definieren Sie die Benutzer und Gruppen, die sich bei Scalefield anmelden dürfen.

Stellen Sie sicher, dass der OIDC-Anbieter ein Konfigurationsdokument unter der standardmäßigen

.well-known-URI des Autorisierungsservers bereitstellt. Weitere Informationen finden Sie in der OpenID-Connect-Spezifikation.Um den Zugriff über OIDC-Gruppen zu verwalten, definieren Sie einen benutzerdefinierten Gruppen-Claim im ID-Token. Dieser muss alle relevanten Gruppen enthalten.

- Aktivieren Sie, sofern unterstützt, die

memberof-Funktion, damit Änderungen an Gruppenmitgliedschaften im Claim berücksichtigt werden.

- Aktivieren Sie, sofern unterstützt, die

Registrieren Sie Scalefield als Client-Anwendung beim OIDC-Anbieter.

- Geben Sie die Callback-URI von Scalefield als

redirect_urian. Dorthin sendet der Anbieter das ID-Token nach erfolgreicher Authentifizierung.

- Geben Sie die Callback-URI von Scalefield als

Stellen Sie sicher, dass Ihr OIDC-Anbieter wie oben beschrieben eingerichtet ist, bevor Sie fortfahren.

Melden Sie sich mit einem Konto mit Owner-Rechten für die Zielorganisation bei Scalefield an.

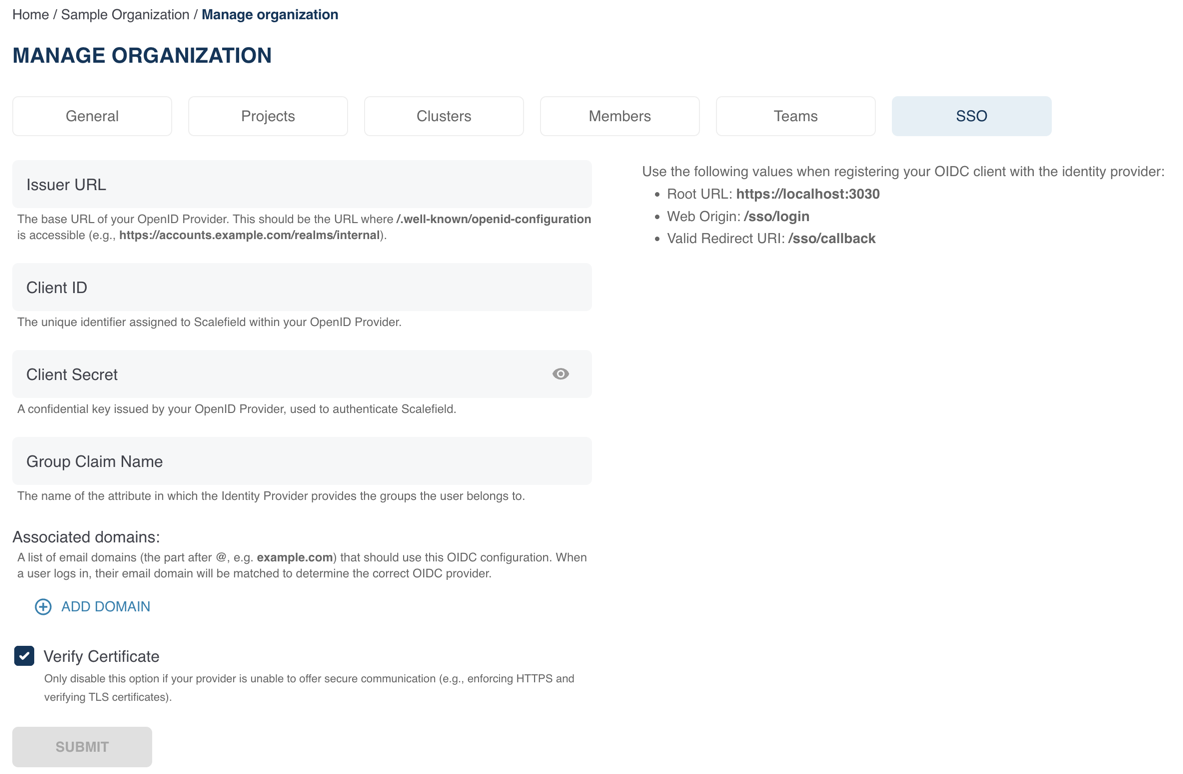

Navigieren Sie zu Organisation verwalten → SSO Tab.

Geben Sie die erforderlichen Informationen zum OIDC-Anbieter ein:

- Issuer URL: Endpunkt-URL des OIDC-Anbieters.

- Client ID: Die Kennung, mit der Scalefield als Client registriert ist.

- Client Secret: Das zugehörige Geheimnis für die Client-Anwendung.

- Group Claim Name (optional): Der Name des benutzerdefinierten Gruppen-Claims, den Sie beim Anbieter konfiguriert haben. Er muss alle Gruppen enthalten, die in Scalefield verwendet werden.

- Associated Domains: Liste der E-Mail-Domains (alles nach dem

@), über die Benutzer bei der Anmeldung mit der Organisation verknüpft werden.

Deaktivieren Sie Zertifikat überprüfen, wenn Ihr OIDC-Anbieter ein selbstsigniertes oder nicht vertrauenswürdiges Zertifikat verwendet.

Vergewissern Sie sich, dass Web Origin und Redirect URI mit den beim OIDC-Anbieter konfigurierten Werten übereinstimmen.

Klicken Sie auf Speichern, um die Konfiguration anzuwenden.

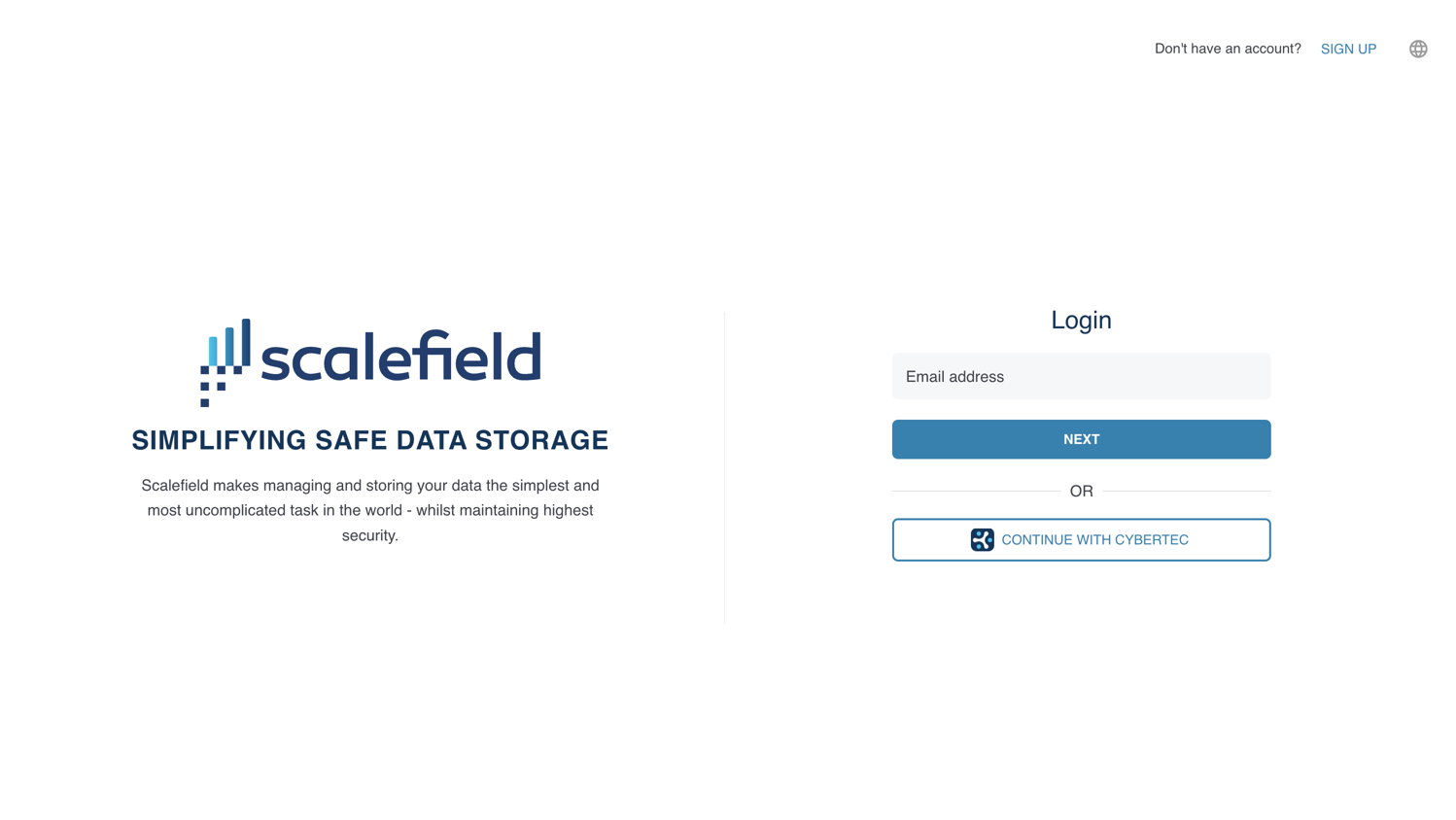

Sobald ein Organisations-Owner OIDC konfiguriert hat, erscheint auf der Login-Seite von Scalefield die Schaltfläche Mit SSO fortfahren.

Nach dem Klick werden Sie zur Authentifizierung an den konfigurierten OIDC-Anbieter weitergeleitet. Nach erfolgreicher Anmeldung werden Sie zurück zu Scalefield geleitet, eine Benutzersitzung wird erstellt, und Sie werden automatisch der entsprechenden Organisation hinzugefügt.

Standardmäßig werden Benutzer, die sich über OIDC authentifizieren, ohne Berechtigungen zur Organisation hinzugefügt und haben keinen Zugriff auf Ressourcen.

Um Zugriff zu gewähren, können OIDC-Gruppen in Scalefield Teams zugeordnet werden:

- Öffnen Sie den Tab Teams in Ihrer Organisation.

- Bearbeiten Sie ein bestehendes Team oder erstellen Sie ein neues.

- Klicken Sie oben rechts auf Gruppen hinzufügen.

Scalefield schlägt bekannte OIDC-Gruppen vor, basierend auf Gruppen von zuvor angemeldeten Benutzern. Alternativ können Sie Gruppennamen manuell über ein Freitextfeld eingeben.

Sobald eine Gruppe einem Team zugeordnet ist, übernehmen alle Mitglieder dieser Gruppe automatisch die Berechtigungen des Teams.